Microsoft Teams Sicherheit Teil 3 – Sicherheitseinstellungen

In diesem Blogpost betrachten wir weitere Sicherheitskonfigurationen für Microsoft Teams. Wir gehen auf MFA ein (Multi-Faktor-Authentifizierung oder Zwei-Faktor-Authentifizierung), Bedingten Zugriff bzw. Conditional Access, Security Defaults, Bedrohungsrichtlinien, Verhinderung von Datenverlust, die neue Funktion “Sichere Links” und Cloud App Security. Diese Konfigurationen müssen sich nicht auf die Erfahrung der Benutzer mit der Zusammenarbeit auswirken.

Dies ist der letzte Teil unserer dreiteiligen Blog-Serie über Microsoft Teams Sicherheit. Hier gehen wir auf die Details von Sicherheit in Microsoft Teams ein, die sich sowohl auf grundlegende als auch auf fortgeschrittene Sicherheitsaspekte beziehen. In Teil 1 haben wir einen tieferen Blick auf die Einstellungen für Kollaborationsoptionen in Microsoft Teams geworfen, während Teil 2 die spezifische Konfiguration der Compliance-Einstellungen in Microsoft Teams behandelt.

Bevor wir loslegen: Microsoft bietet einen ausgezeichneten, stets aktuellen Leitfaden zu Thema Microsoft Teams Sicherheit – dem Sicherheitsrahmen, dem SLD (Security Development Lifecycle) usw. Je nachdem, wie tief Sie in dieses Thema eintauchen möchten, sollten Sie sich mit dem Dokument vertraut machen.

Aber nun sehen wir uns die wichtigsten Microsoft Teams Einstellungen für Sicherheit direkt an!

1. MFA / 2FA: Multi-Faktor-Authentifizierung für Microsoft Teams

MFA ist automatisch Teil von Microsofts Bedingtem Zugriff bzw. “Conditional Access” sowie der sog. “Security Defaults”. Da die Multi-Faktor-Authentifizierung eine der wichtigsten Funktionen zur Gewährleistung von Sicherheit in Microsoft Teams ist, stellen Sie sicher, dass Sie eine oder beide dieser Funktionen aktivieren.

Laut den offiziellen Microsoft Dokumentationen wurde MFA standardmäßig aktiviert, um sicherzustellen, dass die Benutzerkonten so wenig wie möglich gefährdet werden.

Mit Protokollen für Bedingten Zugriff (“Conditional Access”) können Sie bestimmte Kriterien festlegen, die erfüllt sein müssen, um sich in Ihre Umgebung einzuloggen. Zu den Kriterien können die Standorte, Netzwerke oder IP-Adressen gehören, von denen aus die Anmeldung erfolgen darf, das verwendete Gerät, der Browser oder das Betriebssystem. Logins können auf diese Bedingungen beschränkt oder ausgeschlossen werden. Sie können sogar separate Kriterien speziell für Ihre Administratoren festlegen.

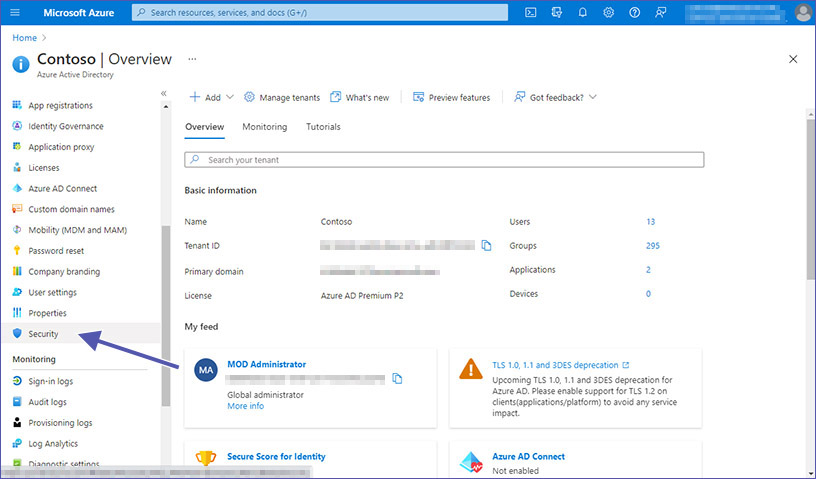

Um die Multi-Faktor-Authentifizierung für Ihre Organisation zu aktivieren, blockieren Sie frühere Authentifizierungsprotokolle und aktivieren Sie den Bedingten Zugriff für Microsoft Teams in Azure Active Directory. Rufen Sie dafür das Microsoft Azure Active Directory unter https://portal.azure.com auf und wählen Sie “Security”.

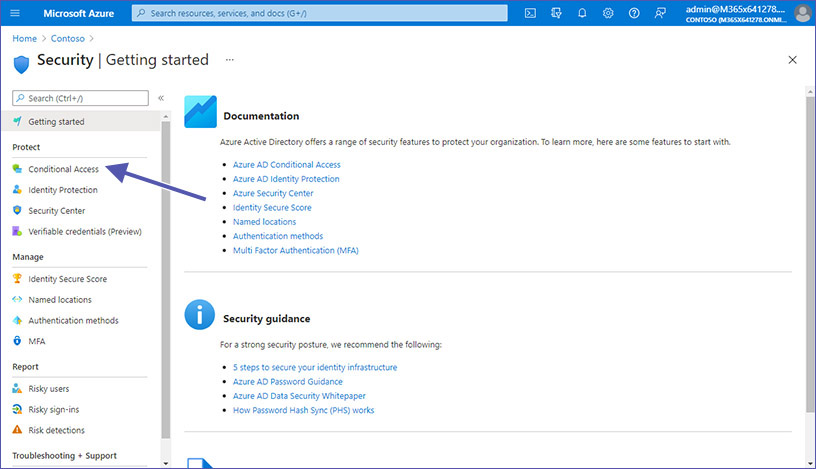

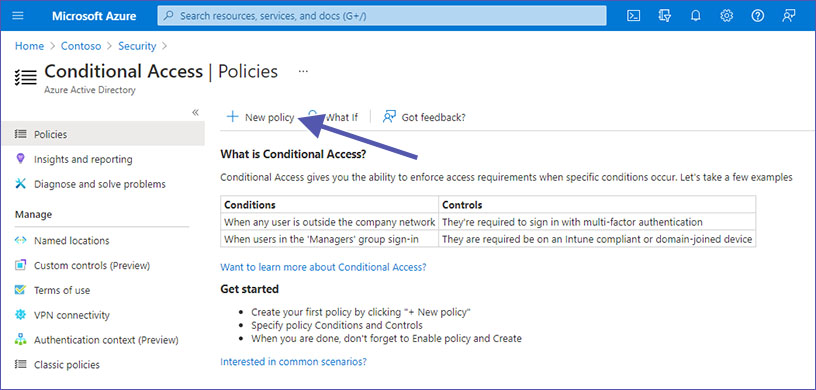

Wählen Sie dann “Conditional Access” für den Bedingten Zugriff und klicken Sie auf “Create a policy”, um eine neue Richtlinie zu erstellen.

Es ist jedoch zu beachten, dass Microsoft Teams auch Daten aus SharePoint und Exchange nutzt. Um den Zugriff auf diese Bereiche ebenfalls zu sichern, ist eine umfassende Bedingter Zugriff Richtlinie erforderlich.

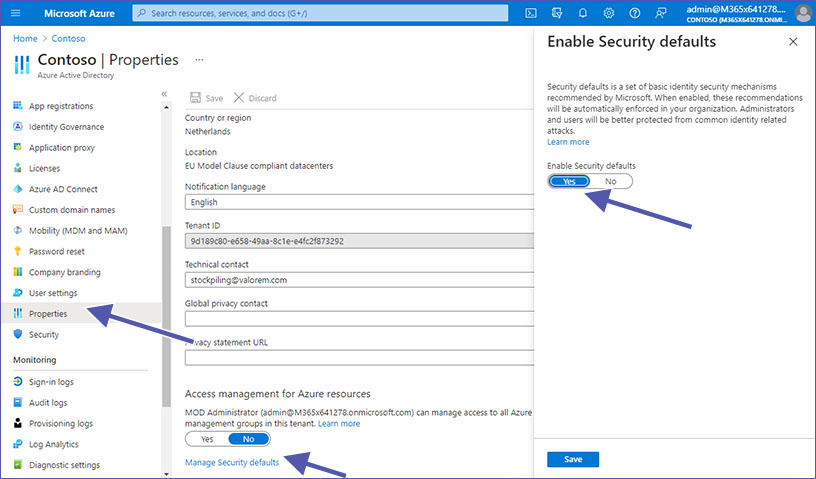

Wenn Sie nicht vorhaben, direkt mit Bedingtem Zugriff zu beginnen, sollten Sie stattdessen die Security Defaults in Microsoft Azure aktivieren. Öffnen Sie dazu Ihr Microsoft Azure, gehen Sie zu “Properties” (Eigenschaften) und klicken Sie unten auf der Seite auf “Manage Security defaults”.

2. Microsoft Security Defaults

Security Defaults sind grundlegende Identitätssicherheitsmechanismen, die von Microsoft empfohlen werden und Ihre Benutzer und Administratoren vor identitätsbezogenen Angriffen schützen.

Um die Security Defaults von Microsoft zu verstehen, sollten Sie wissen, dass das Sicherheitsmanagement kompliziert sein kann: identitätsbezogene Angriffe wie Kennwortspray und Phishing sind mit der Zeit immer verbreiteter geworden.

Wenn wir über Microsoft-Sicherheitsrichtlinien sprechen, ist es durch die Security Defaults ziemlich einfach, Ihr Unternehmen mit Hilfe von vorkonfigurierten Sicherheitseinstellungen vor dieser Art von Angriffen zu schützen.

- Blockieren Sie veraltete Authentifizierungsprotokolle.

- Alle Benutzer müssen sich für Azure AD MFA registrieren.

- Administratoren sind verpflichtet, MFA zu verwenden und durchzusetzen.

- Alle Benutzer müssen MFA bei Bedarf anwenden.

2.1 Wer kann Zugang haben?

Microsoft hat die Security Defaults für alle Organisationen zur Verfügung gestellt. Der vorrangige Zweck besteht darin, sicherzustellen, dass jede Organisation ohne zusätzliche Kosten eine grundlegende Sicherheitsstufe aktiviert hat. Sie können die Security Defaults in Azure aktivieren.

Bei Tenants, die nach dem 22. Oktober 2019 erstellt wurden, ist die Wahrscheinlichkeit groß, dass die Security Defaults bereits aktiviert sind. Um alle Microsoft-Benutzer zu schützen, werden die Security Defaults standardmäßig auf neu erstellte Tenants ausgerollt.

2.2 Wer profitiert von den Security Defaults?

- Organisationen, die ihre Sicherheitslage schnell und einfach verbessern möchten.

- Organisationen mit der kostenlosen Lizenzierungsstufe von Azure AD haben dennoch kostenlosen Zugriff auf die Security Defaults.

2.3 In welchem Fall sollten Sie lieber Bedingten Zugriff anstelle von Security Defaults verwenden?

- Unternehmen, die bereits Richtlinien für Bedingten Zugriff verwenden, um bestehende Unternehmensrichtlinien durchzusetzen oder Entscheidungen zu treffen, sollten nicht mit Security Defaults arbeiten.

- Organisationen mit komplexen Sicherheitsanforderungen empfehlen wir, Bedingten Zugriff in Betracht zu ziehen, da die Möglichkeiten vielfältiger sind.

- Organisationen, die Azure Active Directory Premium-Lizenzen verwenden, haben wahrscheinlich ebenfalls zu komplexe Sicherheitsanforderungen und sollten lieber Bedingten Zugriff verwenden.

Weitere Informationen zu Security Defaults finden Sie in Microsoft Docs.

2.4 Vereinheitlichte MFA-Registrierung

Mit Security Defaults können Sie festlegen, dass sich jeder Benutzer in Ihrem Tenant für MFA (Multi-Faktor-Authentifizierung) in Form von Azure AD MFA registrieren muss.

Benutzer erhalten eine Zeitspanne von 14 Tagen, um sich mit der Microsoft Authenticator-App bei Azure AD MFA zu registrieren. Wenn die 14 Tage verstrichen sind, können sich die Benutzer nicht mehr anmelden, bis die Registrierung abgeschlossen ist.

Der Countdown für die 14 Tage beginnt nach dem ersten interaktiven Login nach der Aktivierung der Security Defaults.

Behalten Sie die Kontrolle Ihre Daten mit External User Manager. Verwalten Sie externe Benutzer einfach mit einem Genehmigungs-Workflow, Zugriffskontrolle und detaillierter Berichterstattung.

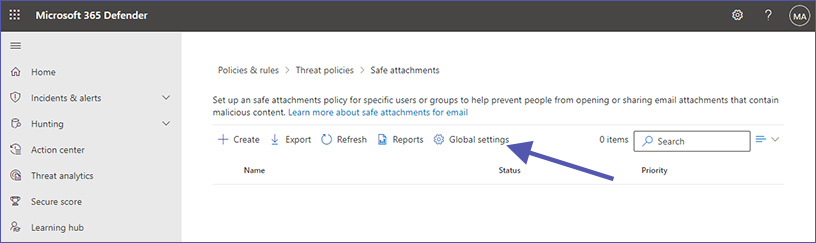

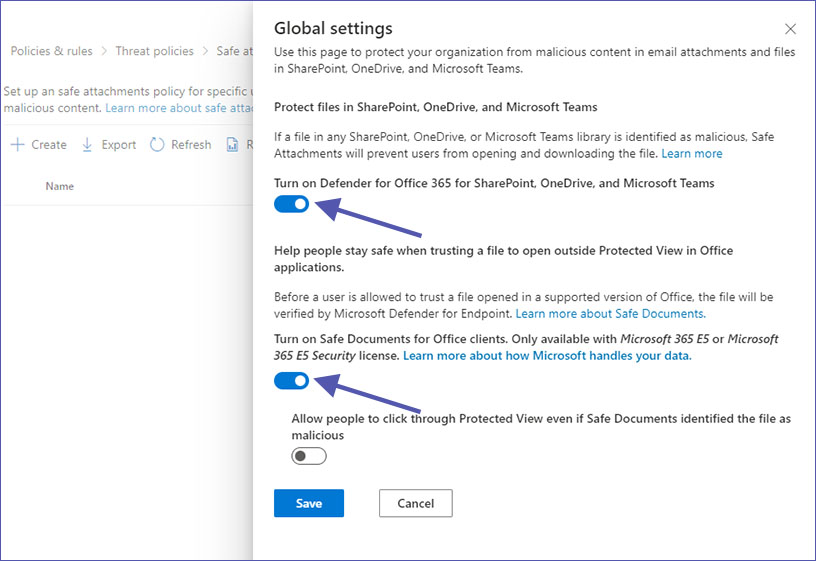

3. ATP: Advanced Threat Protection für Dokumente

Mit dem erweiterten Bedrohungsschutz von Microsoft lassen sich ganz einfach zwei zusätzliche Ebenen für Microsoft Teams Sicherheit hinzufügen. Sie finden diese Einstellungen im Microsoft 365 Security Center, direkt unter https://security.microsoft.com/safeattachmentv2.

Hier öffnen Sie bitte die “Globalen Einstellungen”.

Ein Teil der ATP, also des erweiterten Bedrohungsschutzes, besteht darin, den Defender für Office 365 für SharePoint, OneDrive und Microsoft Teams zu aktivieren. Der zweite Teil ist die Aktivierung von Sichere Dokumente für Office-Clients.

Sowohl Defender als auch Sichere Dokumente schützen Ihr Unternehmen vor bösartigen E-Mail-Anhängen und Dateien in MS Teams, OneDrive und SharePoint. Defender überprüft den Inhalt, bevor Benutzer geöffnete Dateien als vertrauenswürdig einstufen können, während Sichere Dokumente verhindert, dass Benutzer verdächtige Dateien überhaupt erst öffnen und herunterladen.

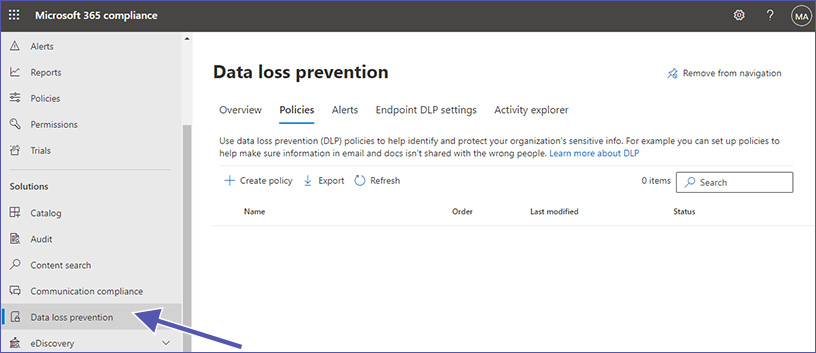

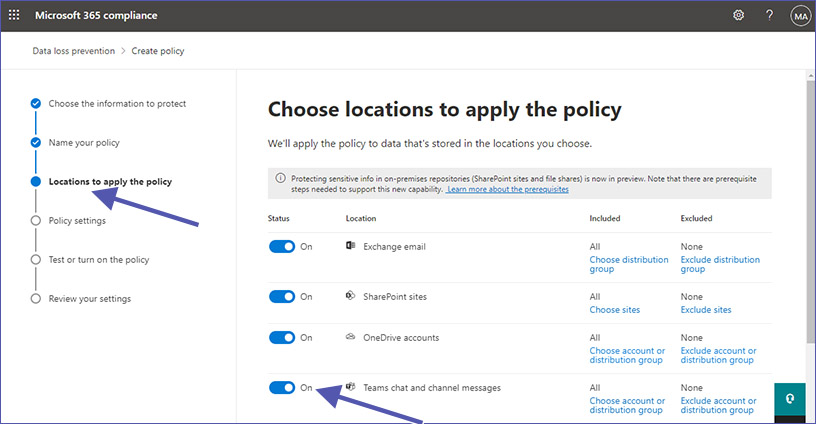

4. DLP: Verhinderung von Datenverlust in Teams-Nachrichten

Eine weitere Möglichkeit, die Sicherheit in Ihrem Unternehmen zu erhöhen, sind Richtlinien zur Verhinderung von Datenverlust (DLP, “Data Loss Prevention”) für Chats und -Kanalnachrichten in Microsoft Teams.

Sie finden diese Microsoft Teams Einstellungen im Microsoft Compliance Center auf https://compliance.microsoft.com unter “Richtlinien” und “Verhinderung von Datenverlust”.

DLP-Richtlinien hindern Benutzern daran, sensible Informationen mit Microsoft Teams Gastbenutzern (externen Benutzern) zu teilen.

Sie können ganz einfach vordefinierte DLP-Richtlinien hinzufügen, um z. B. persönliche Daten wie Führerscheinnummern, Sozialversicherungsnummern, Passnummern oder sensible Finanzdaten wie Kreditkartennummern zu schützen. Sie können auch eigene benutzerdefinierte Richtlinien für jede andere Art von Daten erstellen.

Um Microsoft Teams in bestehende Data Loss Prevention-Richtlinien zu integrieren, wählen Sie die zu bearbeitende Richtlinie aus und klicken Sie auf “Bearbeiten” neben “Orte”. Aktivieren Sie dann den Schieberegler für Teams Chat- und Kanalnachrichten.

Das Erstellen einer neuen Richtlinie zur Verhinderung von Datenverlusten ist ebenfalls nicht schwer. Klicken Sie auf dem Übersichtsbildschirm auf “Richtlinie erstellen”, wählen Sie dann die Art der Informationen aus, die Sie blockieren möchten, und fügen Sie die Orte hinzu. Neben Microsoft Teams Chat-/Kanalnachrichten können Sie auch Exchange-Emails, SharePoint Sites und OneDrive-Konten auswählen.

Die DLP-Richtlinie löscht dann automatisch Chat-Nachrichten oder Kanalbeiträge, die sensible Informationen beinhalten.

Data Loss Prevention kann auch verwendet werden, um zu verhindern, dass Gastbenutzer auf SharePoint-Dokumente mit sensiblen Informationen zugreifen.

Weitere Einzelheiten finden Sie in diesem Microsoft-Dokument über Verhinderung von Datenverlust in Microsoft Teams.

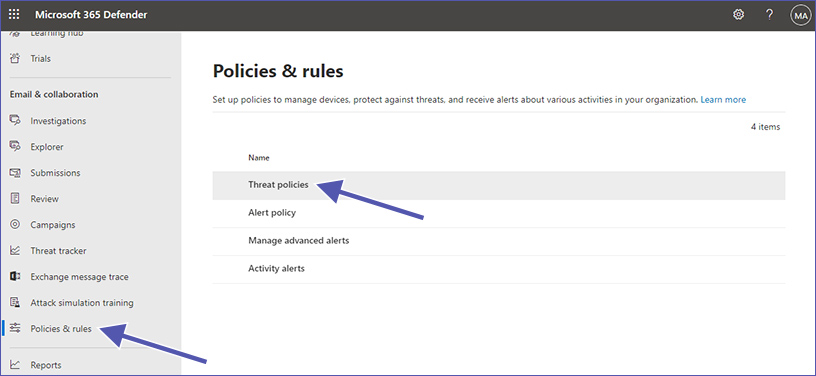

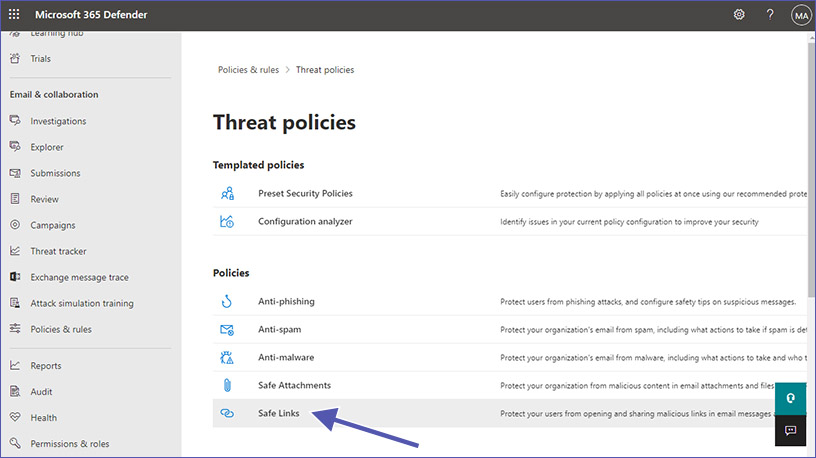

5. Sichere Links und MS Teams

Sichere Links ist Teil des Microsoft Defender-Pakets. Diese Funktion untersucht URLs auf potenziell bösartige Links, die in Phishing-Angriffen oder ähnlichem verwendet werden, und das nicht nur in Emails, sondern auch in Microsoft Teams. ‘Sichere Links’ greift für Links in Unterhaltungen, Gruppenchats und Kanälen in Microsoft Teams.

Die Microsoft Teams Einstellungen für Sichere Links finden Sie im neuen Microsoft Security Center unter https://security.microsoft.com/. Gehen Sie zu “Richtlinien und Regeln” unter “E-Mail & Zusammenarbeit”. Wählen Sie “Bedrohungsrichtlinien” und dann “Sichere Links” im Abschnitt “Richtlinien”.

Mit ‘Sichere Links’ für Microsoft Teams können Sie entscheiden, was mit unbekannten, verdächtigen oder bösartigen URLs geschehen soll.

Zu den Möglichkeiten gehören:

- Sie können eine Liste mit bestimmten URLs erstellen, die vor dem Öffnen der Website blockiert werden sollen.

- Bei bösartigen Links wird eine Warnung angezeigt, die den Benutzer daran hindert, die Website zu öffnen.

- Herunterladbare Dateien können vor dem Herunterladen geprüft werden.

Der Schutz von ‘Sichere Links’ für Microsoft Teams kann in den Richtlinien entsprechend aktiviert oder deaktiviert werden. Stellen Sie den Schalter auf Ein, um in der Einstellung Aktion für unbekannte oder potenziell bösartige URLs mit Microsoft Team auswählen. Der dringend empfohlene Wert ist Ein.

Die Richtlinien für Sichere Links, die für Links in Emails gelten, können auch auf Links in Teams angewendet werden:

- URL-Scans in Echtzeit für verdächtige Links und verknüpfte Dateien

- Nachverfolgung der User-Klicks wird verhindert

- Benutzer dürfen die ursprüngliche URL nicht öffnen

So funktioniert Sichere Links in Microsoft Teams:

- Die Benutzer öffnen Teams.

- Das System prüft, ob die Organisation Microsoft Defender für Office 365 verwendet und ob der Benutzer Teil einer Sichere Links-Richtlinie mit aktiviertem Schutz für MS Teams ist.

- Sobald eine URL in Chats, Kanalbeiträgen oder Tabs angeklickt wird, überprüft Sichere Links den Link.

Hier finden Sie die vollständige Microsoft-Dokumentation zu den Einstellungen für Sichere Links in Microsoft Teams mit vielen zusätzlichen Informationen.

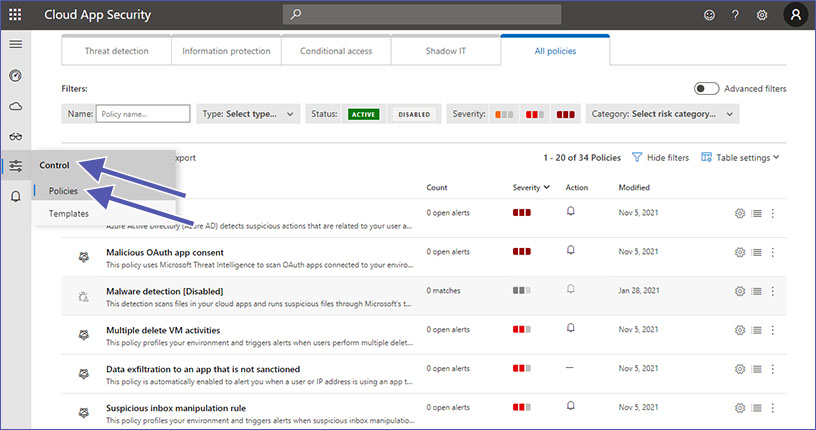

6. Cloud App Security

Microsoft Cloud App Security – kürzlich umbenannt in Microsoft Defender für Cloud Apps – ist ein großer Schritt zu verbesserter Microsoft Teams Sicherheit. Genau wie Sichere Links ist es ebenfalls Teil des Microsoft Defender-Pakets. Mit Cloud App Security lassen sich spezielle Authentifizierungsprotokolle, Richtlinien, Warnungen und Berichte für verschiedenste Szenarien konfigurieren.

Aktuell ist das Cloud App Security-Portal noch unter https://portal.cloudappsecurity.com zu finden.

Cloud App Security, also die Sicherheit der Microsoft Cloud-Apps, ist ein ganzes Thema für sich. Darauf in allen Details einzugehen, würde den Rahmen dieses Artikels sprengen.

Daher empfehlen wir, mit den Microsoft-Dokumenten einzusteigen, die einen Überblick über Microsoft Cloud App Security und eine Übersicht über die Optionen zum Schutz von Apps mit Conditional Access App Control bieten.

Damit sind wir am Ende unseres dritten und letzten Artikels zu Sicherheit in Microsoft Teams angekommen. Werfen Sie einen Blick auf Teil 1, in dem wir die Microsoft Teams Einstellungen für die sichere Zusammenarbeit besprochen haben, oder auf Teil 2 mit spezifischen Konfigurationen der Compliance in Microsoft Teams mit Blick auf die Sicherheit.

Wenn wir über Microsoft Teams Sicherheit sprechen, gibt es viele Hebel in den Microsoft Teams Einstellungen, um verschiedene Probleme zu verhindern. Wir haben hier versucht, alle Themen abzudecken, die hilfreich sein könnten. Wir konnten nicht bei allen Punkten auf die Details eingegangen – bitte kontaktieren Sie uns für weitere Informationen, wie Sie Ihre Teams-Umgebung sichern können.

Unser Ziel ist es, Anwendungen für Microsoft Teams zu entwickeln, die Ihre Arbeit vereinfachen und Ihre Umgebung sicherer machen:

- Teams Manager bietet Struktur und Kontrolle in MS Teams mit Team-Vorlagen, Lebenszyklen, Namenskonventionen und mehr.

- External User Manager hilft Ihnen bei Microsoft 365 Gästemanagement und Kontrolle von Gästen in Microsoft Teams – für mehr Microsoft 365 Security.

- Intranet bringt Ihr SharePoint-Intranet mit einem mehrsprachigen Mega-Menü in Microsoft Teams.

CEO bei Solutions2Share – Christian Groß ist ein Teams-Experte der ersten Stunde. In den letzten 4 Jahren entwickelte er 6 Teams Apps, baute ein eigenes Dienstleistungsunternehmen auf und gründete zudem die größte deutschsprachige Teams Konferenz.