External Identities in Microsoft Entra

Dieser Blog-Artikel gibt Microsoft 365-Administratoren einen Überblick über den Bereich “Azure AD External Identities” in Entra (ehem. Azure Active Directory).

External Identities bezieht sich auf eine Sammlung von Funktionen, die Unternehmen dabei helfen sollen, Benutzer, die nicht zu ihrem Unternehmen gehören sicher zu verwalten und im Blick zu behalten. Dazu können z.B. Kunden oder Geschäftspartner gehören. Diese Funktionen erweitern die in Microsoft Entra ID verfügbaren Tools für die B2B Collaboration (Business-to-Business) durch zusätzliche Optionen für die Einbindung und den Aufbau von Verbindungen mit Benutzern außerhalb Ihres Unternehmens. Im Wesentlichen geht es darum, die Interaktion mit Personen, die Zugang zu bestimmten Teilen Ihrer IT-Umgebung benötigen, aber nicht Ihre Mitarbeiter sind, einfacher und sicherer zu machen.

In diesem Blogpost sehen wir uns die External Identities-Funktionen im Microsoft Entra Admin Center unter https://entra.microsoft.com/ genauer an.

Während das Entra Admin Center die meisten Themen rund um Gäste abdeckt, finden Sie einige wichtige Einstellungen in verschiedenen anderen Microsoft Admin Centern.

Hier kann der External User Manager helfen: Er ist ein umfassendes Tool für die einfache Verwaltung externer Identitäten in Microsoft 365, das alle Sicherheits- und Compliance-Funktionen in einer benutzerfreundlichen App vereint.

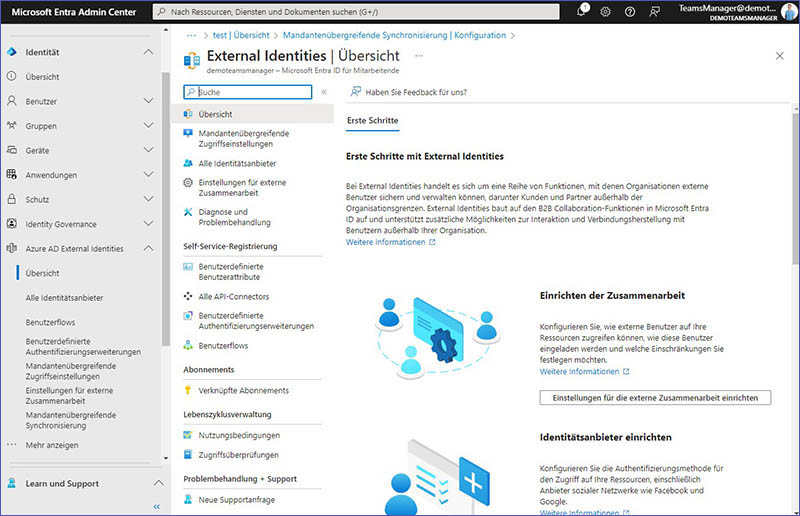

Übersicht zum Entra Admin Center

Nachdem Sie Entra bzw. das Entra Admin Center unter dem Link https://entra.microsoft.com/ geöffnet haben, wählen Sie den Punkt “External Identities” im Navigationsmenü auf der linken Seite, direkt unter “Identity Governance”.

Die Option “Übersicht” ist der Ausgangspunkt für die Arbeit mit External Identities und gibt einen Überblick über die verschiedenen Unterpunkte.

Zusätzlich zu den Hauptnavigationspunkten finden sich hier noch Links zu drei weiteren Themen:

Externe Benutzer zur Zusammenarbeit einladen

Hier finden Sie eine Liste aller Benutzer in Ihrem Mandanten und können neue externe Benutzer einladen.

Für die Einrichtung eines angepassten Einladungsprozesses mit automatisierten Genehmigungsabläufen ist External User Manager das richtige Tool für Sie.

Richtlinie für bedingten Zugriff zum Schutz Ihrer Anwendungen und Marke

Mit den erweiterten Sicherheitsfunktionen von Microsoft Entra Conditional Access lässt sich kontrollieren, wie externe Benutzer auf Ihre Anwendungen und Daten zugreifen. Außerdem können Sie hiermit sicherstellen, dass sie die Sicherheitsstandards Ihres Unternehmens einhalten.

Bereitstellung, Zugriff & Zugriffsüberprüfungen im Entra Admin Center

Identity Governance bietet die notwendigen Tools für die Verwaltung externer Benutzer. Sie optimiert das Hinzufügen (Onboarding) und Entfernen (Offboarding) dieser Benutzer durch Entitlement Management. Darüber hinaus lassen sich hier regelmäßige Zugriffsüberprüfungen einrichten, um sicherzustellen, dass nur diejenigen, die den Zugriff benötigen, diesen auch erhalten. So ist eine angemessene Kontrolle darüber gewährleistet, wer in Ihrem Unternehmen auf was zugreifen darf.

Für die Provisionierung und die Zugriffsverwaltung automatisiert External User Manager das Onboarding externer Benutzer ebenso wie den Offboarding-Prozess. Administratoren können Lebenszyklen für externe Benutzer einrichten, einschließlich regelmäßiger Zugriffsüberprüfungen für durchgängige Compliance oder sogar automatisches Entfernen aus dem Tenant und dem AD / Entra.

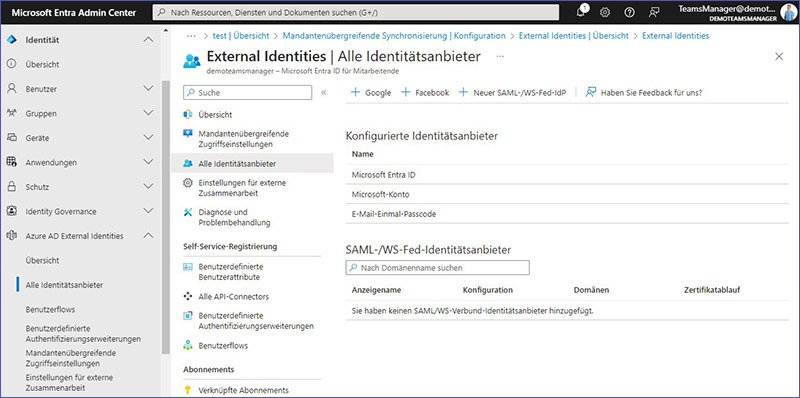

Alle Identitätsanbieter

Legen Sie fest, wie die Benutzer ihre Identität für den Zugriff auf Ihre Ressourcen authentifizieren. Dazu gehört auch die Verwendung von Konten aus sozialen Netzwerken wie Facebook und Google.

Konfigurierte Identitätsanbieter

Microsoft Entra ID

Benutzer mit einem Microsoft Entra-Konto können per E-Mail zum Zugriff auf Ihre Ressourcen eingeladen werden. Sie können sich direkt anmelden, ohne dass eine weitere Einrichtung erforderlich ist. Sie haben auch die Möglichkeit, sich selbst über die Self-Service-Anmeldung und die Benutzerflows zu registrieren.

Microsoft-Konto

Ähnlich wie bei einem MS Entra-Konto können auch Benutzer mit einem Microsoft-Konto eingeladen werden und sich ohne zusätzliche Schritte anmelden. Auch sie können die Self-Service-Anmeldung mit User Flows für die Registrierung verwenden.

E-Mail-Einmal-Passcode

Diese Option ist für Benutzer, die kein Microsoft- oder Microsoft Entra-Konto haben. Sie können auf Ihre Umgebung zugreifen, indem sie jedes Mal, wenn sie sich anmelden, einen einmaligen Passcode per E-Mail erhalten, ohne ein neues Konto erstellen zu müssen. Diese Methode kann auch für die Self-Service-Anmeldung für bestimmte Anwendungen innerhalb Ihrer Benutzerflows verwendet werden.

SAML/WS-Fed Identitätsanbieter

SAML (Security Assertion Markup Language)

SAML ist ein Standard für den Austausch von Authentifizierungs- und Autorisierungsdaten zwischen Parteien, z.B. zwischen einem Identitätsanbieter und einem Dienstanbieter. Durch die Verwendung von SAML können sich Benutzer mit einem Satz von Anmeldedaten, die von ihrer Organisation verwaltet werden, bei mehreren Anwendungen anmelden. SAML wird häufig für Single Sign-On (SSO)-Prozesse für den Zugriff auf Webanwendungen verwendet, z.B. bei AWS (Amazon Web Services) oder Okta.

WS-Fed (WS-Federation)

Ähnlich wie SAML ist WS-Federation ein Protokoll, das für die Identitäts- und Zugriffsverwaltung verwendet wird. Es ermöglicht verschiedenen Organisationen, ihre bestehenden Identitätsverwaltungsprozesse zu nutzen, um Benutzer zu authentifizieren, ohne sensible Informationen preiszugeben. WS-Fed wird häufig in Unternehmensumgebungen für den nahtlosen Zugang zu einer Reihe von Anwendungen und Diensten eingesetzt. Single Sign-On mit WS-Fed wird z.B. von OneLogin unterstützt.

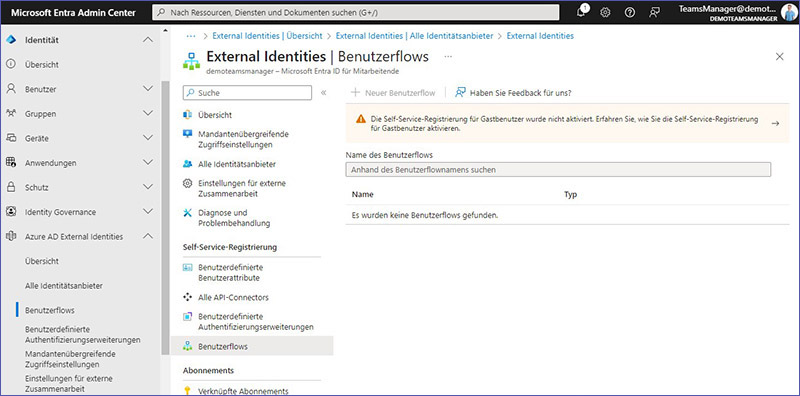

Benutzerflows

Mit einem Benutzerflow zur Self-Service-Registrierung können Sie ein System einrichten, in dem sich Personen außerhalb Ihres Unternehmens selbst für die Nutzung Ihrer Anwendungen registrieren können. Das bedeutet, dass Sie einen auf Ihre Bedürfnisse zugeschnittenen Registrierungsprozess entwerfen können, der es externen Benutzern, wie Kunden oder Partnern, ermöglicht, Konten zu erstellen und Zugang zu Ihren Anwendungen zu erhalten, ohne dass Sie Hilfe von Ihrem IT-Team benötigen.

Bitte beachten Sie: Die Self-Service-Registrierung für Gastbenutzer muss aktiviert sein, bevor Sie Benutzerflows erstellen können.

- Lesen Sie mehr über Benutzerflows bei Microsoft Learn

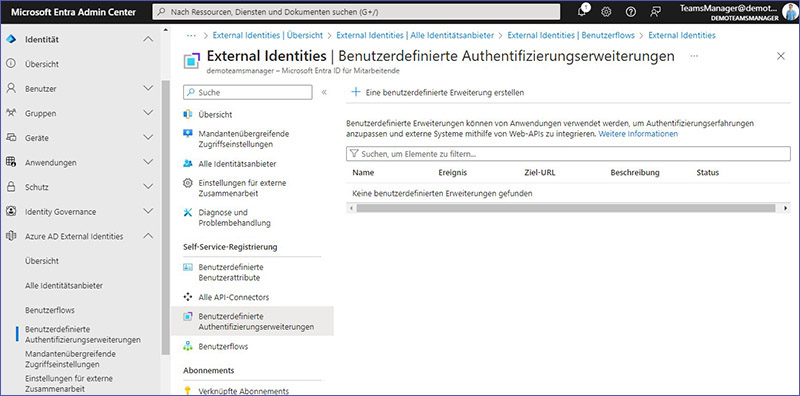

Benutzerdefinierte Authentifizierungserweiterungen

Mit benutzerdefinierten Authentifizierungserweiterungen können Sie festlegen, wie sich Benutzer bei MS Entra anmelden, indem Sie es mit externen Systemen verbinden. Wenn Sie eine bestimmte Methode für die Anmeldung von Benutzern oder die Überprüfung ihrer Identität verwenden möchten, die nicht standardmäßig zur Verfügung steht, können Sie mit diesen Erweiterungen einen solchen benutzerdefinierten Prozess mit Web-APIs erstellen.

- Erfahren Sie mehr über benutzerdefinierte Authentifizierungserweiterungen bei Microsoft Learn

Mandantenübergreifende Zugriffseinstellungen

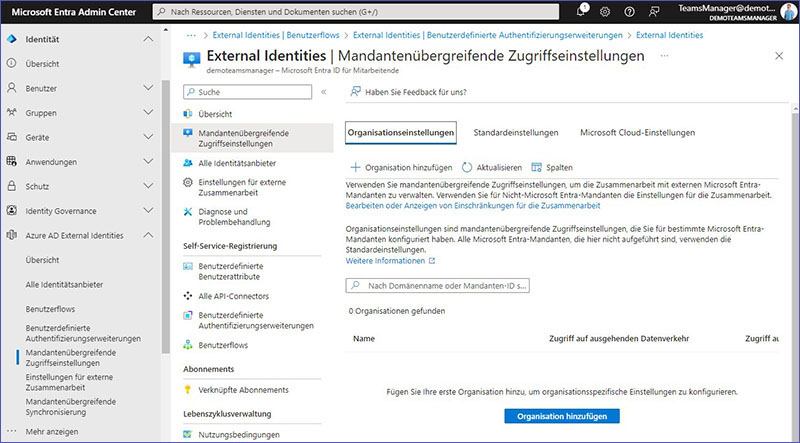

Organisationseinstellungen

Mit den Einstellungen für den mandantenübergreifenden Zugriff in Microsoft Entra können Sie festlegen, wie Ihr Unternehmen mit bestimmten externen Microsoft Entra-Mandanten interagiert. Wenn Sie mit Unternehmen zusammenarbeiten, die MS Entra nicht nutzen, sollten Sie stattdessen Ihre allgemeinen Einstellungen für die Zusammenarbeit anpassen.

Organisationseinstellungen beziehen sich in diesem Zusammenhang auf die spezifischen Zugriffsberechtigungen und Richtlinien, die Sie für bestimmte Microsoft Entra-Umgebungen, mit denen Sie zusammenarbeiten, festlegen. Diese Einstellungen stellen sicher, dass Ihre Regeln für die Zusammenarbeit genau auf diese Tenants angewendet werden. Für alle MS Entra-Umgebungen, die nicht ausdrücklich von diesen maßgeschneiderten Einstellungen abgedeckt werden, gelten automatisch die Standardeinstellungen Ihres Unternehmens.

- Microsoft Learn zu Organisationseinstellungen für mandantenübergreifenden Zugriff

Die detaillierten Einstellungen finden Sie unter Einstellungen für die externe Zusammenarbeit.

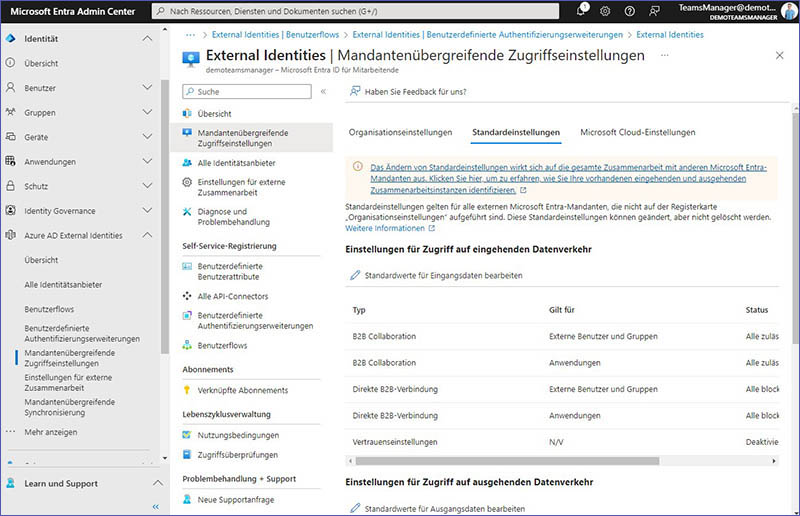

Standardeinstellungen

In Microsoft Entra dienen die Standardeinstellungen als Grundlage für die Interaktion Ihrer Organisation mit externen Microsoft Entra-Umgebungen, die Sie nicht speziell in den Organisationseinstellungen festgelegt haben. Sie können diese Standardeinstellungen zwar ändern, um sie besser an die Sicherheits- oder Kooperationsanforderungen Ihres Unternehmens anzupassen, jedoch nicht vollständig entfernen. So ist sichergestellt, dass Ihr System immer auf eine vorgegebene Art und Weise mit externen Microsoft Entra-Tenants interagiert, die nicht ausdrücklich von Ihren benutzerdefinierten Einstellungen abgedeckt werden.

- Lesen Sie mehr über die Standardeinstellungen für mandantenübergreifenden Zugriff bei Microsoft Learn

Standardeinstellungen für Zugriff auf eingehenden Datenverkehr

In diesem Abschnitt finden Sie verschiedene Möglichkeiten, wie Sie den Zugriff externer Benutzer auf Ihre MS Entra-Umgebung verwalten können. Dabei geht es vor allem darum, wie Sie diesen Zugriff kontrollieren und welche Art von Benutzererfahrung Sie bieten möchten.

Eingehender Datenverkehr Typ: B2B-Collaboration

Mit den Standardeinstellungen für den eingehenden Zugriff für B2B Collaboration können Sie Personen von außerhalb Ihres Unternehmens erlauben, sich mit ihren eigenen Anmeldedaten anzumelden. Diese externen Benutzer werden in Ihrem Microsoft Entra-Mandanten als Gäste behandelt. Sie können diese externen Benutzer entweder manuell einladen oder einen Self-Service-Registrierungsprozess aktivieren, bei dem sie den Zugang selbst anfordern können. Sie können festlegen, ob Sie diesen Benutzern den Zugriff auf bestimmte oder alle Anwendungen in Ihrer Umgebung gestatten oder verweigern möchten, und die Reihenfolge festlegen, in der primäre Identitätsanbieter und alternative Identitätsanbieter verwendet werden.

Eingehender Datenverkehr Typ: direkte B2B-Verbindung

Bei dieser Einstellung geht es darum, eine einfachere Verbindung mit Benutzern aus anderen Microsoft Entra-Mandaten zu ermöglichen, so dass diese auf Ihre Ressourcen zugreifen können, ohne dass sie als Gäste hinzugefügt werden müssen. Wenn Sie die Option “Zugriff zulassen” wählen, öffnen Sie die Tür für Benutzer und Gruppen aus anderen Organisationen, um sich direkt mit Ihren Ressourcen zu verbinden, vorausgesetzt, die andere Partei hat ebenfalls B2B-Direktverbindungen aktiviert.

Vertrauenseinstellungen

Diese Einstellungen beziehen sich darauf, wie Ihre Richtlinien für bedingten Zugriff Anfragen von anderen Microsoft Entra-Tenants behandeln. Im Wesentlichen können Sie entscheiden, ob Sie der Multifaktor-Authentifizierung, den konformen Geräten und den mit Microsoft Entra verbundenen Hybridgeräten von externen Mandanten vertrauen. Dieses Vertrauen ist entscheidend für die Durchsetzung Ihrer Sicherheitsrichtlinien, wenn externe Benutzer auf Ihre Ressourcen zugreifen. Die Standard-Vertrauenseinstellungen gelten universell, mit Ausnahme der externen Mandanten, für die Sie spezifische Organisationseinstellungen eingerichtet haben. Um die Sicherheit für den Gastzugang zu erhöhen, können Sie eine Multifaktor-Authentifizierung oder Geräte-Compliance für alle Cloud-Anwendungen verlangen.

Einstellungen für Zugriff auf ausgehenden Datenverkehr

Konfigurieren Sie den ausgehenden Zugriff für Ihre Benutzer und legen Sie fest, wie diese über MS Entra mit externen Organisationen interagieren können. Dabei liegt der Fokus auf der B2B-Collaboration und den Einstellungen für direkte B2B-Verbindungen.

- Microsoft Learn bietet weitere Details zu den Standardeinstellungen für ausgehenden Zugriff

Ausgehender Datenverkehr Typ: B2B-Collaboration

Die Einstellungen für den ausgehenden Zugriff für B2B-Collaboration legen fest, ob Ihre Benutzer zur Zusammenarbeit mit externen Microsoft Entra-Tenants eingeladen werden können, d.h. ob sie als Gäste zu diesen externen Verzeichnissen hinzugefügt werden können. Diese Einstellungen gelten standardmäßig für alle externen Tenants, sofern Sie keine spezifischen Einstellungen für bestimmte Tenants eingerichtet haben. Hier bestimmen Sie, ob Ihre Benutzer und Gruppen zu diesen externen Tenants eingeladen werden können und auf welche externen Anwendungen sie zugreifen dürfen.

Ausgehender Datenverkehr Typ: direkte B2B-Verbindung

Diese Einstellungen verwalten den Zugriff Ihrer Benutzer und Gruppen auf Anwendungen und Ressourcen, die von externen Organisationen gehostet werden. Die Standardkonfiguration wird in allen Situationen angewendet, in denen Ihre Benutzer mit externen Tenants interagieren, es sei denn, Sie haben für bestimmte externe Organisationen andere Einstellungen festgelegt. Sie können diese Standardeinstellungen zwar an Ihre Anforderungen anpassen, aber nicht vollständig löschen.

- Informieren Sie sich über die Einstellungen für den ausgehenden Zugriff bei direkten B2B-Verbindungen in Microsoft Learn

Die direkte B2B-Verbindung bestimmt den Zugriff Ihrer Benutzer und Gruppen auf Ressourcen in einer anderen Organisation. Damit dieser Zugriff gewährt werden kann, muss ein Administrator auf der externen Seite ebenfalls die direkte B2B-Verbindung aktiviert haben. Wenn Sie diese Funktion aktivieren, wird eine geringe Menge an Informationen über Ihre Benutzer an die externe Organisation weitergegeben, um Funktionen wie die Benutzersuche zu ermöglichen. Die Menge der freigegebenen Daten kann sich erhöhen, wenn Ihre Benutzer den Datenschutzrichtlinien der externen Organisation zustimmen.

- Hier ist ein weiterer Artikel in Microsoft Learn, der eine gute Übersicht über direkte B2B-Verbindungen bietet

Standardmäßige Mandanteneinschränkungen

Bei Mandanteneinschränkungen geht es darum, Regeln innerhalb Ihres Netzwerks aufzustellen, um zu kontrollieren, ob und wie Ihre Benutzer externe Anwendungen mit unternehmensfremden Konten nutzen können. Dazu gehören sowohl Konten, die sie von anderen Unternehmen erhalten haben, als auch persönliche Konten, die sie unter anderen Microsoft Entra-Tenants erstellt haben. Sie können den Zugriff auf bestimmte externe Anwendungen gezielt erlauben oder verweigern.

Diese Standardeinstellungen sind Ihre Grundregeln für den Umgang mit allen externen MS Entra-Tenants, es sei denn, Sie haben spezielle Richtlinien für bestimmte Tenants erstellt. Im Wesentlichen legen Sie eine allgemeine, universell geltende Richtlinie fest und haben die Möglichkeit, Richtlinien für bestimmte externe Partner oder Dienste anzupassen.

- Erfahren Sie mehr über Standard-Mandanteneinschränkungen

In diesem Zusammenhang können Sie auch detaillierte Richtlinien für bestimmte Szenarien entwickeln, z.B. Zugriffsberechtigungen für externe Benutzer und Gruppen oder für bestimmte externe Anwendungen. Auf diese Weise haben Sie eine genaue Kontrolle darüber, wie Ihr Unternehmen mit externen digitalen Umgebungen interagiert.

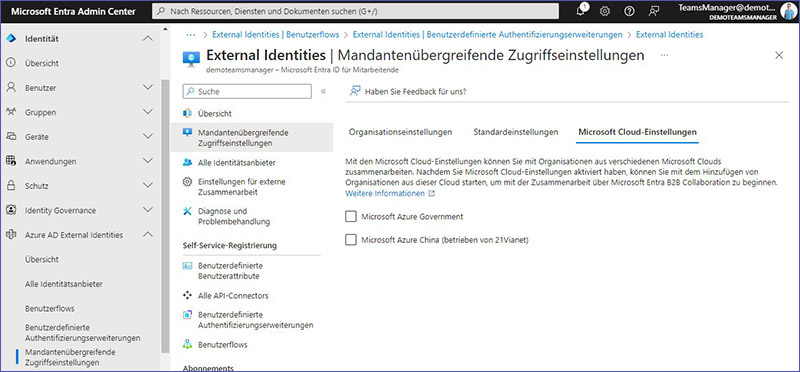

Microsoft Cloud-Einstellungen

Die Microsoft Cloud-Einstellungen ermöglichen die Zusammenarbeit mit Organisationen, die sich in verschiedenen Microsoft Cloud-Umgebungen befinden. Sobald Sie diese Einstellungen aktiviert haben, können Sie Organisationen aus diesen spezifischen Clouds mit Hilfe der B2B-Collaboration-Funktion von Microsoft Entra in Ihre externe Zusammenarbeit einbinden.

Folgende Optionen stehen Ihnen zur Verfügung:

Microsoft Azure Government

Dies ist auf US-amerikanische Regierungsbehörden zugeschnitten und bietet eine Cloud-Umgebung, die den Vorschriften der US-Regierung entspricht.

Microsoft Azure China (betrieben von 21Vianet)

Hierbei handelt es sich um eine Version der Cloud-Dienste von Microsoft, die von 21Vianet in China betrieben wird, um den chinesischen Vorschriften zu entsprechen.

Mit diesen Einstellungen ermöglichen Sie Ihrem Unternehmen, sichere Kanäle für die Zusammenarbeit mit Partnern einzurichten und zu verwalten, die in diesen unterschiedlichen Microsoft Cloud-Umgebungen arbeiten.

- Hier finden Sie weitere Informationen zu den Microsoft Cloud-Einstellungen

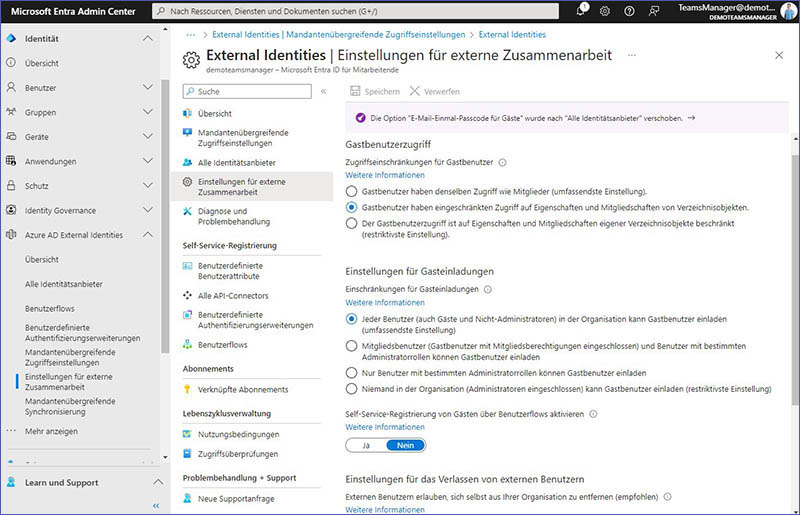

Einstellungen für externe Zusammenarbeit

Konfigurieren Sie die Regeln und Berechtigungen dafür, wie externe Benutzer mit den Ressourcen Ihres Unternehmens interagieren können, d.h. wie sie eingeladen werden, worauf sie zugreifen können und welche Einschränkungen für ihre Aktivitäten gelten.

Gastbenutzerzugriff

Wählen Sie den Grad der Zugriffseinschränkungen für Gastbenutzer, der für Ihr Unternehmen am besten geeignet ist:

- Gewähren Sie ihnen die gleichen Rechte wie vollwertigen eigenen Mitgliedern (größtmöglicher Zugang).

- Erlauben Sie ihnen begrenzten Zugriff auf und Interaktion mit Verzeichnisinhalten.

- Beschränken Sie den Zugriff auf die Anzeige und Interaktion mit den eigenen Verzeichnisobjekten (strengste Kontrolle).

Einstellungen für Gasteinladungen

Hiermit legen Sie fest, wer in Ihrem Unternehmen in der Lage sein soll, Gastbenutzer in Ihr Verzeichnis einzuladen, um z.B. an SharePoint-Seiten oder Azure-Ressourcen mitzuarbeiten. Wählen Sie, welche dieser Einschränkungen für Gasteinladungen Ihren Anforderungen am besten entspricht. In diesem Abschnitt können Sie auch die Selbstanmeldung von Gästen über Benutzerflows aktivieren oder deaktivieren.

- Erlauben Sie allen, einschließlich aktuellen Gästen und Nicht-Administratoren, Einladungen zu versenden (sehr offen).

- Beschränken Sie die Einladungsrechte auf Mitglieder und bestimmte Administratoren, einschließlich Gäste mit Mitgliedsrechten.a

- Schränken Sie diese Funktion auf Benutzer mit bestimmten administrativen Rollen ein.

- Sperren Sie alle Mitglieder der Organisation dafür, Gäste einzuladen (strengste Einstellung).

In diesem Bereich können Sie auch die Möglichkeit ein- oder ausschalten, dass sich Gäste über Benutzerflows selbst für den Zugang anmelden können.

Einstellungen für das Verlassen von externen Benutzern

Hier können Sie externen Benutzern erlauben, sich selbst aus Ihrer Organisation zu entfernen, oder diese Möglichkeit deaktivieren.

Wenn Sie diese Einstellung aktivieren, können sich externe Benutzer ohne die Zustimmung eines Administrators selbst aus Ihrer Organisation entfernen. Wenn Sie diese Einstellung deaktivieren, müssen sie eine Datenschutzerklärung konsultieren oder einen Datenschutzbeauftragten um Erlaubnis bitten, das Unternehmen zu verlassen, wodurch zusätzliche Kontrollmechanismen hinzukommen.

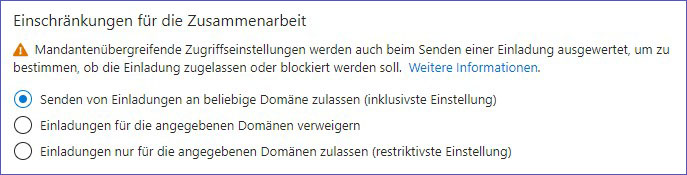

Einschränkungen für die Zusammenarbeit

Hier können Sie Regeln für den mandantenübergreifenden Einladungsprozess basierend auf der Domain des Empfängers festlegen:

- Erlauben Sie Einladungen an jede beliebige Domain für einen möglichst offenen Ansatz.

- Blockieren Sie Einladungen zu bestimmten externen Domains – legen Sie also eine Blacklist von externen Domains an -, um den Zugriff von bestimmten Organisationen zu verhindern.

- Erlauben Sie nur Einladungen an bestimmte zugelassene Ziel-Domains für eine streng kontrollierte Umgebung und erstellen Sie so eine Whitelist der zugelassenen externen Domains.

Der External User Manager bietet präzise Kontrollfunktionen für die Verwaltung des Zugriffs zwischen verschiedenen Tenants und gewährleistet so die Sicherheit und Effizienz der mandantenübergreifenden Zusammenarbeit. Administratoren können spezifische Richtlinien für den externen Zugriff festlegen und auch Blacklists und Whitelists für externe Domains erstellen.

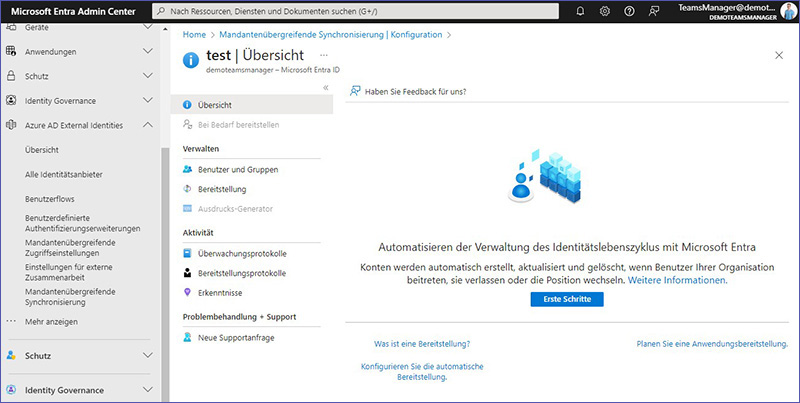

Mandantenübergreifende Synchronisierung

Die mandantenübergreifende Synchronisierung ist eine Funktion in Microsoft Entra ID, die die Verwaltung von Benutzeridentitäten in verschiedenen Mandanten innerhalb Ihres Unternehmens vereinfacht. Diese Funktion stellt sicher, dass die Benutzeridentitäten über verschiedene interne Mandanten hinweg konsistent und aktuell sind.

Automatisierte Bereitstellung

Richten Sie automatische Prozesse für die Erstellung und Verwaltung von Benutzeridentitäten in Ihrem Unternehmen ein. Dies vereinfacht den Onboarding-Prozess für neue Benutzer und stellt sicher, dass jeder Zugang zu den erforderlichen Ressourcen hat, ohne dass manuelle Schritte nötig sind.

Reibungslose Zusammenarbeit

Durch synchronisierte Identitäten können Benutzer leichter über verschiedene Bereiche Ihres Unternehmens hinweg zusammenarbeiten, selbst wenn diese Bereiche als separate Mandanten organisiert sind.

Lebenszyklus-Management für Konten

Automatisieren Sie die Deaktivierung von Konten, wenn sie nicht mehr benötigt werden, und synchronisieren Sie Benutzerkonten, um Status- oder Rollenänderungen innerhalb des Unternehmens zu berücksichtigen.

Die mandantenübergreifende Synchronisierung unterstützt Szenarien wie:

B2B-Benutzerverwaltung

Erstellen Sie automatisch mandantenübergreifende Benutzerkonten für B2B-Szenarien, oder ergänzen Sie B2B-Benutzerprofile mit Daten aus ihrem primären (Haupt-)Mandanten.

Übergreifende Nutzung von Anwendungen

Erleichtern Sie die übergreifende Nutzung von Anwendungen in verschiedenen Mandanten, indem Sie die Identitäts- und Zugriffsmanagement-Funktionen (IAM) von MS Entra ID nutzen, um den Zugriff einzurichten.

- Microsoft Learn bietet hier einen Überblick über die mandantenübergreifende Synchronisierung

Starten Sie den Prozess, indem Sie eine neue Konfiguration erstellen. Dazu gehört die Einrichtung von Regeln und Prozessen für die automatische Verwaltung des Identitätslebenszyklus in Microsoft Entra, einschließlich der Erstellung, Aktualisierung und Löschung von Benutzerkonten, wenn Personen Ihrem Unternehmen beitreten, innerhalb des Unternehmens wechseln oder es verlassen.

- Detaillierte Informationen finden Sie in der vollständigen Dokumentation zur Abwendungs- und Personalbereitstellung

Komplizierte Admin Center – oder eine einzige App

External User Manager bietet eine ganzheitliche Lösung für die Verwaltung von Gästen in Microsoft 365, die über die nativen Funktionen von Microsoft Entra und den anderen Verwaltungszentren hinausgeht. Die App verfügt über eine intuitive Oberfläche für die Automatisierung von Einladungen und Zugriffsüberprüfungen und reduziert den Verwaltungsaufwand für die Verwaltung externer Identitäten erheblich.

Die Funktionen für eine detaillierte Zugriffskontrolle und Sicherheits-Compliance gewährleisten, dass Unternehmen hohe Standards für Microsoft 365 Security einhalten und trotzdem offen für externe Zusammenarbeit bleiben können. Buchen Sie eine kostenlose Demo und erfahren Sie mehr!

Neugierig, wie sich External Identities einfacher verwalten lassen?

Head of Marketing & Sales bei Solutions2Share – Florian Pflanz verfügt über 6 Jahre M365-Erfahrung und war an zahlreichen Projekten zur Microsoft Teams Governance beteiligt. In über 200 Workshops hat er umfangreiches Wissen und Best Practices zu Microsoft Teams und den Managementanforderungen von Unternehmen gesammelt.